2021年4月 Pulse Connect Secure, Microsoft Exchange Server における「重大な脆弱性」について

2021.05.10 公開

2022.12.22 更新

2021年4月に SIDfm 脆弱性情報データベースへ登録された脆弱性は、CVE の件数で 801 件、SIDfm コンテンツ件数で 279 件 (緊急 15 件) でした。 これらの脆弱性の中で、特に危険度が高いとされている Pulse Connect Secure と Microsoft Exchange Server の脆弱性についてご紹介します。

Pulse Connect Secure に任意のコードを実行されるなど複数の問題 (CVE-2021-22893 他)

どのような問題か

Pulse Secure 社によって2021年4月20日に 公開された この脆弱性は、Pulse Connect Secure (PCS) のライセンスサーバの Web サービスに存在するメモリ領域の解放後アクセスが原因で、 認証されていないリモートの攻撃者によって PCS Gateway 上で任意のコードを実行される可能性があるというものです。 なお、ライセンスサーバ機能が無効であっても影響するとされています。4月20日の時点では回避方法の提供のみで修正プログラムは提供されておらず、ゼロデイ脆弱性となっていました。

以下は、SIDfm RA 脆弱性管理ツールでの当該脆弱性情報の画面を表示したものです。

確認されている攻撃

この脆弱性に関連して、2020年6月以前から開始された米国の政府機関や重要インフラストラクチャ、民間組織への侵害が確認されています。 攻撃は、Pulse Connect Secure アプライアンスへの侵入路として、 CVE-2021-22893 だけでなく既知の CVE-2019-11510、 CVE-2020-8260、 CVE-2020-8243 など複数の脆弱性を利用しています。 FireEye 社の UNC2630 を焦点とした レポート によると、Pulse Connect Secure のこれらの脆弱性を悪用して投下されたマルウェアは、2要素認証を含む認証フローを迂回する機能や資格情報をログに記録する機能を持つとされています。 ログに記録された資格情報を利用することによって、攻撃者は組織のネットワーク内で正当なユーザとして活動できることになります。 なお UNC2630 は中国政府との関連性が指摘されています。

脆弱性の危険性をどのように捉えればよいか

米国の国土安全保障省 (DHS) サイバーセキュリティ・インフラセキュリティ庁 (CISA) は2021年4月20日に 緊急指令 を発令し、東部夏時間で2021年4月23日の午後5時までに全ての連邦政府機関に次の行動の実施を義務付けました。

- 連邦政府あるいは連邦政府に移管されたサードパーティによってホストされた Pulse Connect Secure の仮想あるいはハードウェアアプライアンスのインスタンスを全て列挙すること

-

前記のステップで特定された Pulse Connect Secure アプライアンスのインスタンス毎に (脆弱性の悪用によって生じるソフトウェアの不整合をチェックするための) Pulse Connect Secure Integrity Tool を実行すること。

最初のチェックで不整合が検出されなかった場合、24時間毎にツールの実行を継続するか、ベンダーから提供されている回避方法を適用する。もしツールが不整合を検出した場合、直ちにアプライアンスをネットワークから分離した上で結果をインシデントとして報告すること。 - 稼働中の全ての Pulse Connect Secure インスタンスは、ベンダーによるリリースから48時間以内に修正プログラムをインストールすること

- 提供されているレポートテンプレートを使用して CISA へレポートを提出すること。 部門レベルの最高情報責任者 (CIO) あるいはそれに準ずる地位の者は、政府機関の状態を証明するこのレポートを CISA へ提出すること。

この緊急指令が求めている行動の内容は、既に攻撃が発生しているゼロデイ脆弱性 (当時) への対応として、それほど特別な要求をしているようには見えません。 むしろ意味を持つのは、緊急指令として発令されたことそのものです。 CISA による緊急指令はそれほど頻繁に発令されるものではなく、ここ数年では、2020年は4件、2019年は2件、2018年は2件、2017年は1件、それぞれ発令されています。 1年に数件しか発令されない指令に、この Pulse Connect Secure の問題があてられているということは、それだけこの脆弱性を悪用された場合の影響が深刻である、と言って差し支えないと考えます。

Microsoft Exchange Server に任意のコードを実行されるなど複数の問題 (CVE-2021-28481 他)

どのような問題か

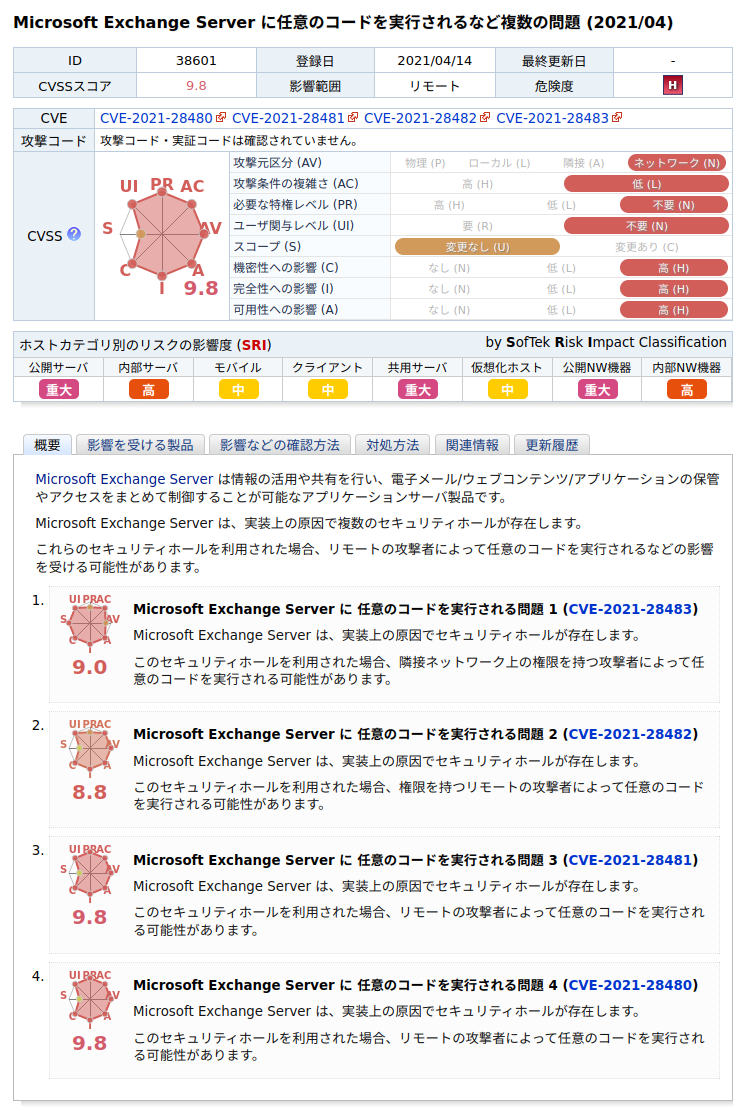

この脆弱性を悪用された場合、認証されていないリモートの攻撃者によって任意のコードを実行される可能性があります。 以下は、SIDfm RA 脆弱性管理ツールでの当該脆弱性情報の画面を表示したものです。

Microsoft Exchange Server の利用方法を考慮した場合、リモートから任意のコードを実行される点だけでも十分危険ですが、警戒すべきとの声が関係各所から上がっています。なぜでしょうか?

過去の脆弱性とその悪用 - ProxyLogon -

Microsoft 社は2021年3月2日に定例外で ProxyLogon と名付けられた脆弱性に対応するため Microsoft Exchange Server のセキュリティアップデートを提供しました。 ProxyLogon は、リモートの攻撃者によってサーバサイドリクエストフォージェリによる攻撃を受け Exchange Server として認証される問題 (CVE-2021-26855) であり、 認証されたリモートの攻撃者によって任意のファイルを上書きされる問題 (CVE-2021-27065) と組み合わせることによって、 Microsoft Exchange Server 上で任意のコマンドを実行される可能性のあるものでした。

Microsoft 社はまた、国家を背景とし中国で活動する脅威アクター「HAFNIUM」に関する記事を公開し、HAFNIUM によって上記の脆弱性が悪用されている、と主張しました。 同社は2021年3月12日にも、パッチの適用されていない侵害された Exchange Server で使用されているランサムウェア DearCry を検知しブロックしている、と Twitter に投稿しています。 CISA は、この活動に関連する 10 の Web Shell「China Chopper Webshell」を特定したとしています。 (※ Web Shell は、いわゆるマルウェアであり、攻撃者に攻略されたシステムへインストールされます。Web Shell をインストールされることにより、そのシステムは HTTPS 経由で攻撃者に操作されるシステムとなり、完全に乗っ取られた状態となります。)

これらの脆弱性を悪用する攻撃は、Microsoft Exchange Server が広く使用されている製品であることと、その悪用の容易さもあり、急速に広まりました。 CISA からは アラート だけでなく 緊急指令 も発令されています。

脆弱性の危険性をどのように捉えればよいか

ご存知のように、脆弱性の危険性を評価する際には過去の経緯も重要になります。 前記のような経緯が過去直近にあったため、2021年4月に公表された Microsoft Exchange Server の脆弱性も脅威アクターの注目を集めていることは想像に難くありません。 防御側である CISA も、2021年4月の Microsoft Exchange Server の脆弱性に関して、 新規の緊急指令を出すのではなく、2021年3月の緊急指令に Supplemental Direction v2 (2021年4月13日) を追加する形で更新しています。その緊急指令の Supplemental Direction v2 において、 (2021年3月の脆弱性と同様に2021年4月の問題についても)直ちに緊急措置を取る必要があると判断されており、その根拠として

- 脆弱性が兵器化される見込みがあること

- 行政機関全体で広範に使用されていること

- 政府機関の情報の完全性と機密性が損なわれる可能性が高いこと

が挙げられています。 上記は米国内での事情によるものですが、 日本国内でも Microsoft Exchange Server は広く使われていますし、 悪用された際の影響はそれほど変わるものではありません。 2021年4月の Microsoft Exchange Server の脆弱性も十分に警戒を要するものと見做して問題ないと考えます。

更新履歴

-

2021年05月10日

- 新規公開

-

2022年12月22日

- リンク切れを修正

参照

- Pulse Connect Secure の脆弱性対策について(CVE-2021-22893) (IPA)

- Pulse Connect Secureの脆弱性(CVE-2021-22893)に関する注意喚起 (JPCERT/CC)

- Pulse Connect Secureセキュリティアップデート (Ivanti)

-

Check Your Pulse: Suspected APT Actors Leverage Authentication Bypass Techniques and Pulse Secure Zero-Day

(FireEye)(Mandiant) - Check Your Pulse: 認証バイパス技術とPulse Secureゼロデイを利用したAPTと疑われる攻撃者 (FireEye)

- Alert (AA21-110A) Exploitation of Pulse Connect Secure Vulnerabilities (CISA)

- Analysis Report (AR21-112A) CISA Identifies SUPERNOVA Malware During Incident Response (CISA)

-

EMERGENCY DIRECTIVE 21-03 - MITIGATE PULSE CONNECT SECURE PRODUCT VULNERABILITIES

(DHS)(CISA) - KB44755 - Pulse Connect Secure (PCS) Integrity Assurance (Pulse Secure)

- SA44784 Pulse Connect Secure Patch Availability (Pulse Secure)

- Pulse Connect Secure Security Update (Pulse Secure)

- VU#213092 Pulse Connect Secure contains multiple use-after-free vulnerabilities (CERT/CC)

- Updated advice on Pulse Connect Secure RCE Vulnerability (NCSC)

- Exchange Server の脆弱性の緩和策 (Microsoft)

-

EMERGENCY DIRECTIVE 21-02 - MITIGATE MICROSOFT EXCHANGE ON-PREMISES PRODUCT VULNERABILITIES

(DHS)(CISA) - Alert (AA21-062A) Mitigate Microsoft Exchange Server Vulnerabilities (CISA)

- ProxyLogon (proxylogon.com)

- New nation-state cyberattacks (Microsoft)

- HAFNIUM targeting Exchange Servers with 0-day exploits (Microsoft)

- We have detected and are now blocking a new family of ransomware being used after an initial compromise of unpatched on-premises Exchange Servers. (Microsoft Security Intelligence)

-

Analysis Report (AR21-102B) MAR-10330097-1.v1: DearCry Ransomware

(Microsoft)(CISA)