逼迫する人材。セキュリティ運用の自動化は待った無し!

- SOAR ツールとしての SIDfmVM -

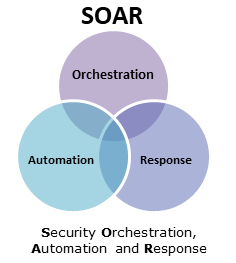

SOAR

2020.11.27

深刻化する人材不足と疲弊する現場

組織はサイバー攻撃に直面しています。 脅威は日々高度化しており、三菱電機株式会社への不正アクセス事件では、Windows の PowerShell 機能を利用するファイルレスマルウェアによる攻撃を受け、防衛装備庁の装備品に関わる情報が流出したことは記憶に新しいと思われます。 また、新型コロナウイルスの流行によるリモートワークの普及に伴い、内部ネットワークへの侵入経路として VPN 製品の脆弱性が外国のサイバー攻撃者によって常習的に悪用されるなど、攻撃対象領域も拡大の傾向にあります。

サイバー攻撃から組織を守るために脆弱性管理の持続的な実施が求められていることは、改めて言及するまでもないことです。 しかしながら、管理下にあるプロダクトやアプリケーションは構成が複雑化し、デバイスの数も増大する中で、検出された大量の未対応脆弱性情報の確認、対応作業に追われ、現場は疲弊しています。

人材不足は質・量共に問題です。経済産業省のレポート (2025年の崖問題) ではIT人材不足は2025年には約43万人まで拡大すると予測されています。 またパロアルトネットワーク株式会社の調査 では、セキュリティオペレーションにおける課題の上位は「スキルが不足している(43.3%)」、「一部の人材のスキルに依存している(43.0%)」、「人材不足(42.4%)」となっており、 この調査の対象となった年間売上高500億円以上かつ従業員500名以上という中堅以上の組織においても、人材の量のみならずスキルも不足していることが判明しています。

既に属人的な方法ではセキュリティ運用は困難であり、予防的で継続監視のもとで限られたリソースによる統合された(半)自動的な対応アプローチが必須となります。

SOAR (Security Orchestration, Automation and Response) とは?

SOAR (Security Orchestration, Automation and Response) とは、セキュリティ・イベントへの対応に関して、予め決められた手順やプロセスフロー(ルール)に従い、判断・承認、対処アクションなどを自動的に進行させ(Automation)、インシデントに対する担当アサイン、ステータス管理、対応履歴・記録(Response) を行う技術を言います。

ここでの Orchestration (オーケストレーション) とは、情報の統合です。 担当者は、本当に重要な事象の分析、評価、およびそれへの対応に注力したいと考えています。 そのためには、組織内の複数のセキュリティシステムや外部サービスなどからデータを集め、判断を下すことができるようデータを整形し、対応の優先順位付けをしなければなりません。 SOAR のオーケストレーションは、担当者が注力したい事柄に集中できるように様々な情報源からデータを集約し、それらを予め定められたワークフローに沿って機械的に処理することを指しています。

Automation (オートメーション) は、文字通りの自動化です。省力化や効率化のために無くてはならない要素です。

Response (レスポンス) とは、「A の条件に一致すれば B を行う」のような、事前に定義された解決策のことです。 自動化されているほうが望ましいですが、手動であっても問題ありません。 レスポンスの具体例には、脆弱性管理の観点では、システム運用者への通知、チケット発行、修正プログラムの適用、などが挙げられます。

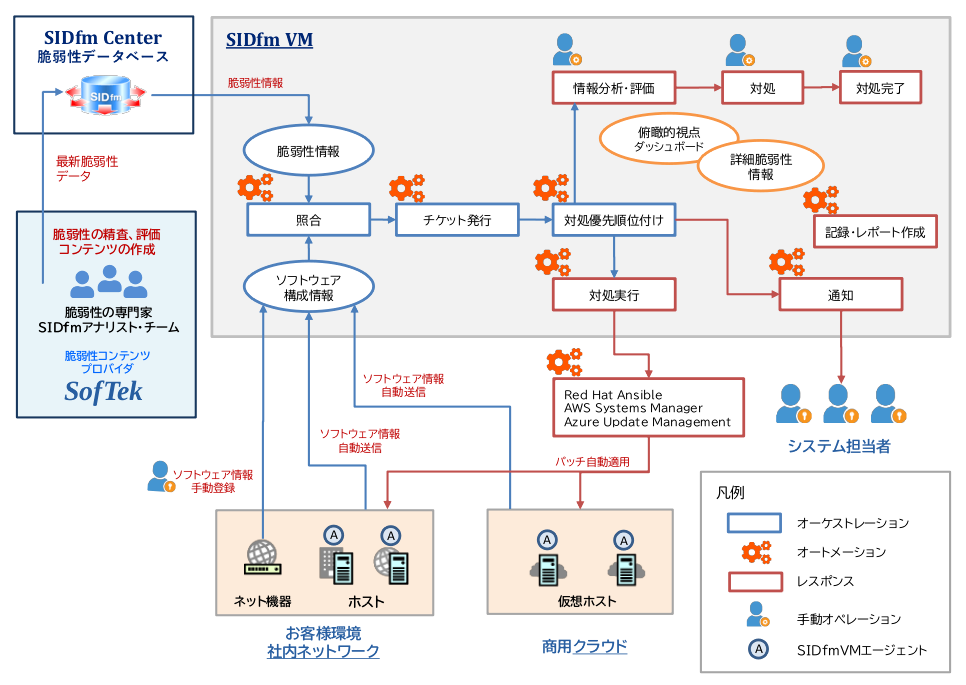

SOAR ツールとしての SIDfm VM

SIDfm VM は、脆弱性管理の分野でいち早く SOAR の機能を提供しています。お客様の環境で SIDfm VM を使用することで、次のような効果が期待できます。

- 脆弱性情報やソフトウェア構成情報の集約と自動照合 (オーケストレーション/オートメーション)

- 俯瞰的視点ダッシュボードによる状況の把握 (オーケストレーション)

- 対処優先順位付けの自動化 (オーケストレーション/オートメーション)

- システム担当者への通知やパッチ適用など、脆弱性対処の自動化 (レスポンス/オートメーション)

脆弱性情報やソフトウェア構成情報の集約と自動照合 (オーケストレーション/オートメーション)

これまでは脆弱性対策を行うにあたり次のような課題がありました。

- ソフトウェア構成情報の確認に手間がかかる

- 脆弱性情報の収集の工数大

- 各システム上の脆弱性の照合ができない

SIDfm VM は、これらの課題を自動化 (オートメーション) することで解決します。

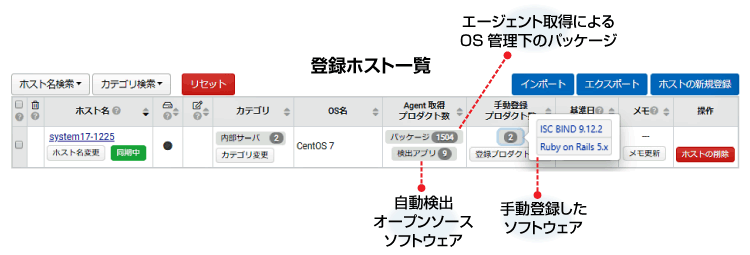

- エージェントによるソフトウェア構成情報登録と収集済構成情報の手動登録をサポート

- 脆弱性情報は SIDfm の脆弱性情報データベースを利用

- 自動照合によりサーバに影響する脆弱性のみを特定し抽出

エージェントによるソフトウェア構成情報登録と収集済構成情報の手動登録をサポート

SIDfm VM では、ソフトウェア構成情報をエージェント(「VMエージェント」という)により自動的に収集し登録することができます。 収集するソフトウェアには、OS が管理するパッケージだけでなく、SIDfm VM 独自の自動検出機能により検出されたユーザ実装ソフトウェア(OSS)も含まれます。 また、エージェントによる自動的な登録だけでなくソフトウェアの手動登録にも対応しています。大量のシステムを登録するためにタブ区切りのファイルからデータをインポートすることも可能です。

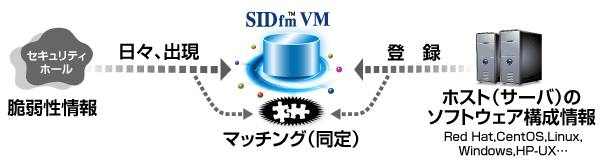

脆弱性情報は SIDfm の脆弱性情報データベースを利用

インターネットでサービスを行うために多くのソフトウェア製品を使用することになりますが、各ソフトウェア製品の脆弱性情報を集めてチェックするのは非常に大変です。 SIDfm VM では、長年の実績のある「SIDfm 脆弱性情報データベース」をバックエンドとして使用し、複雑な脆弱性情報収集の手間を軽減します。

自動照合によりサーバに影響する脆弱性のみを特定し抽出

脆弱性を内包するサーバを調べるには、脆弱性情報と組織のソフトウェア構成情報を照らし合わせる必要があります。 しかし、これらを日々継続的に行うことは膨大な時間と労力を費やします。 SIDfm VM は、「SIDfm 脆弱性情報データベース」の脆弱性情報と収集したソフトウェア構成情報を自動的に照合し、サーバに影響する脆弱性のみを抽出します。

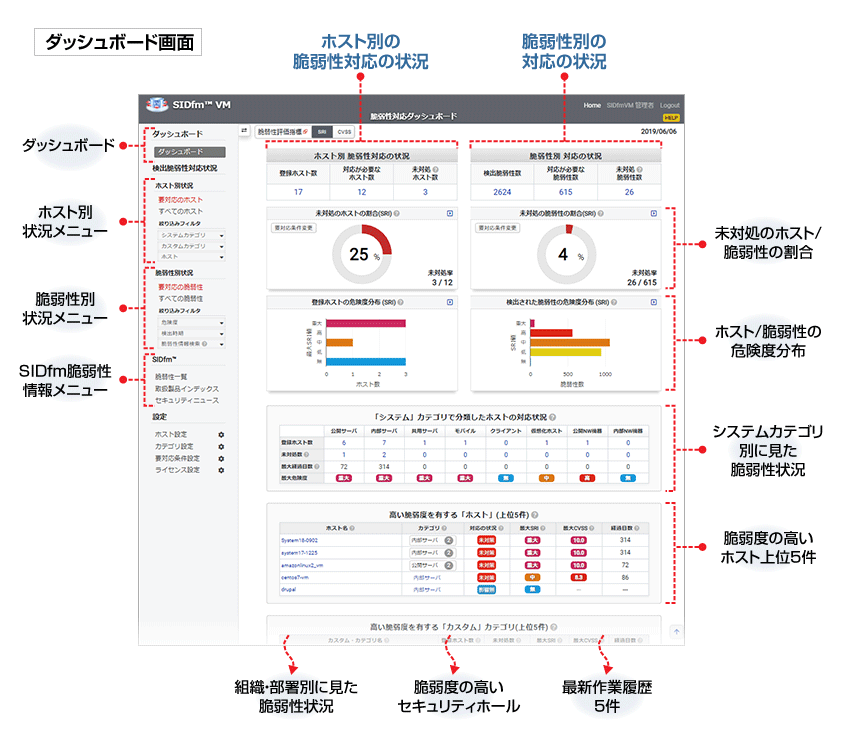

俯瞰的視点ダッシュボードによる状況の把握 (オーケストレーション)

ダッシュボード画面では、IT資産(ホスト)全体から見た脆弱性の対応状況と検出された全ての脆弱性に対する対応状況の二つの視点で把握できます。 また、特に危険性のある脆弱性を有しているホストやカテゴリグループを表示し注意を促します。 脆弱度が高く重大なセキュリティホールについても表示します。 この画面にて、組織全体の「今の脆弱性の全体状況と対策状況」が把握できます。

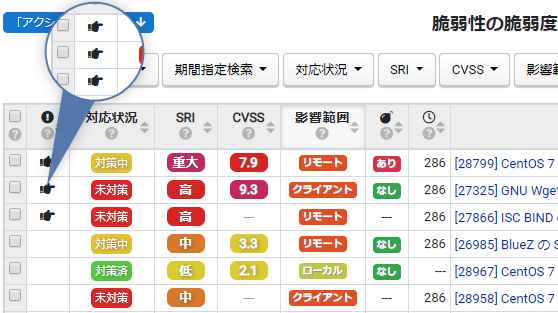

対処優先順位付けの自動化 (オーケストレーション/オートメーション)

検出された全ての脆弱性を同じように扱う必要はなく、危険度の低い脆弱性は対応を急ぐ必要はありません。 SIDfm VM では、組織の基準に則った脆弱性対応のしきい値を設定することにより、 優先的に対処しなければならない脆弱性とシステムを特定し、脆弱性対処の優先順位付けを自動的に実施します。 また「ルール(プロセスフロー)設定」機能を利用すれば、 危険度が低い脆弱性のステータスを「影響無し」に変更することもでき、担当者は頻出する危険度の低い脆弱性への対応に追われることもなくなります。

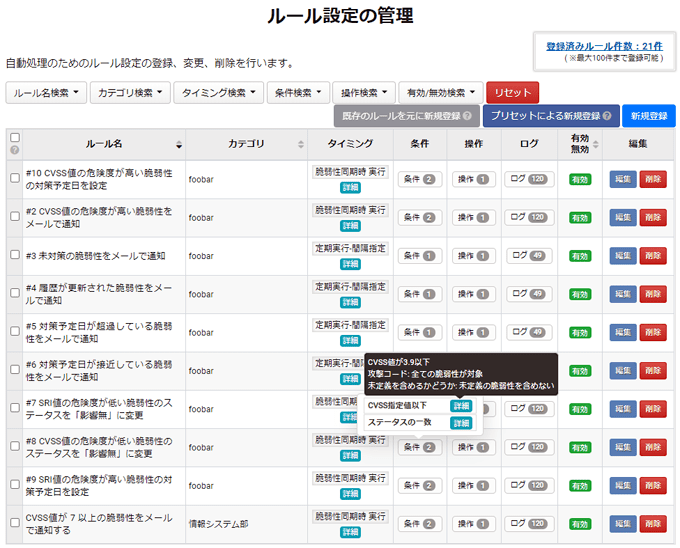

システム担当者への通知やパッチ適用など、脆弱性対処の自動化 (レスポンス/オートメーション)

脆弱性への対処 (レスポンス) では、お客様の組織のプロセスフローに応じて「ルールを設定」することで、対処を自動化できます。 この「ルール」は、対象とするカテゴリに対して、様々な「タイミング」と「条件」のもとで、定義された「操作」を行うという形で構成されます。 具体的には

- CVSS値が 7 以上の脆弱性をメールで担当者に通知する

- CVSS値が 3.9 以下の脆弱性チケットを「影響無」に変更する

- 対策予定日が 5 日以内の脆弱性チケットをメールで通知する

のようなルールの設定が可能です。 詳細については 「プリセットを利用したルール設定ガイド」、 「ルール設定のプリセット詳細」 をご参照ください。

また SIDfm VM では、パッチ適用の自動化も支援いたします。 修正プログラムを適用するための Ansible Playbook を出力することができます。

将来的には Red Hat Ansible Tower や AWS Systems Manager、Azure Automation Update Management といったシステム・外部サービスとの連携を予定しております。

参照

- DXレポート ~ITシステム「2025年の崖」克服とDXの本格的な展開~ (経済産業省)

- パロアルトネットワークス、 セキュリティオペレーションとSOAR活用の現状に関する調査結果を発表 (パロアルトネットワークス株式会社)